Tutto sui ransomware

Ti sei mai chiesto perché si parla tanto dei ransomware? Probabilmente ne hai sentito parlare in ufficio o hai letto qualcosa sui giornali. O magari, proprio in questo momento ti è comparso sullo schermo un avviso pop-up che ti segnala un'infezione da ransomware. Ad ogni modo, se sei curioso di saperne di più sui ransomware sei esattamente nel posto giusto. Ti spiegheremo tutto quello che c'è da sapere sulle varie forme di ransomware, come agiscono, da dove provengono, chi sono le vittime più colpite e cosa si può fare per proteggersi.

Cos'è il ransomware?

Il ransom malware, o ransomware, è un tipo di malware che blocca l'accesso ai sistemi o ai file personali degli utenti e chiede il pagamento di un riscatto per renderli nuovamente accessibili. Le prime varianti di ransomware risalgono alla fine degli anni '80, e i pagamenti dovevano essere effettuati tramite posta. Oggi, il pagamento del riscatto viene richiesto mediante criptovaluta o carta di credito.

Come si viene infettati dai ransomware?

Esistono vari modi in cui i ransomware possono infettare i computer. Uno dei metodi attualmente più diffusi è il \"malicious spam\", o malspam, costituito da email indesiderate che vengono usate per diffondere i malware. La email infetta può includere allegati con trappole esplosive (booby trap), nascoste ad esempio in documenti PDF o Word. Oppure, può contenere link a siti web dannosi.

I malspam utilizzano tecniche di ingegneria sociale per indurre le persone ad aprire gli allegati o a cliccare sui link, in genere presentandoli come file o siti legittimi provenienti da istituzioni o persone conosciute. I criminali informatici utilizzano l'ingegneria sociale anche in altri tipi di attacchi ransomware; ad esempio, si presentano come agenti dell'FBI per intimorire gli utenti e spingerli a pagare per riottenere l'accesso ai loro file.

Un altro metodo di infezione molto diffuso, che ha raggiunto il suo picco nel 2016, è il malvertising. Gli attacchi di malvertising (contrazione di \"malicious advertising\", o pubblicità dannosa) utilizzano gli annunci pubblicitari online per distribuire i malware con un'interazione minima o nulla da parte dell'utente. Durante la navigazione sul web, anche su siti perfettamente regolari, gli utenti possono essere indirizzati a server illegittimi senza neppure fare clic su un annuncio. Questi server catalogano i dati relativi ai computer delle vittime e alla loro posizione, quindi selezionano i malware più adatti da inviare a quelle persone. In molti casi, quei malware sono ransomware.

Infografica su malvertising e ransomware.

Il malvertising agisce spesso infettando un iframe, vale a dire un elemento invisibile della pagina web. L'iframe ridirige l'utente a una landing page contenente un exploit, il cui codice attacca il sistema dalla landing page tramite un exploit kit. Tutto questo avviene all'insaputa dell'utente: da qui la definizione di attacchi \"drive-by-download\", cioè download eseguiti con la semplice visita a una pagina.

Tipi di ransomware

Esistono tre tipi principali di ransomware, la cui gravità può variare dal semplice inconveniente a una crisi di impatto devastante:

Scareware

Gli attacchi scareware (il cui nome si richiama al termine inglese \"scary\", spaventoso), non sono così temibili come il nome farebbe pensare. I veicoli principali sono falsi messaggi di software di sicurezza o di servizi di supporto tecnico. Ad esempio, l'utente riceve un messaggio pop-up che segnala un'infezione da malware e avverte che l'unico modo per risolvere il problema consiste nel pagare una certa somma. Se l'utente non fa niente, continuerà probabilmente ad essere bombardato dai messaggi pop-up ma i suoi file saranno essenzialmente al sicuro.

Un vero programma di sicurezza informatica non invierebbe agli utenti forme di sollecito di questo tipo. Se infatti un software di sicurezza non è ancora installato su un computer, non può evidentemente monitorare quel computer per rilevare eventuali infezioni da ransomware. Se invece il computer è protetto da un software di sicurezza, non si dovrà pagare una somma aggiuntiva per far rimuovere l'infezione — il software è già stato pagato per svolgere esattamente quell'attività.

Bloccaschermo

Questa forma di attacco è da allarme giallo. Quando un computer è infettato da ransomware bloccaschermo, l'accesso al PC risulta completamente bloccato. All'avvio del computer compare una finestra a tutto schermo, spesso accompagnata da uno stemma simile a quello dell'FBI o del Dipartimento di giustizia USA, in cui si legge che è stata rilevata un'attività illegale e che occorre pagare una sanzione. Naturalmente, l'FBI non bloccherebbe il computer né richiederebbe un pagamento se dovesse scoprire un'attività illegale. Se dovesse sospettare casi di pirateria, pedopornografia o altri crimini informatici, il suo intervento seguirebbe gli opportuni canali legali.

Ransomware con crittografia dei dati

È la variante più pericolosa. Gli autori di questi attacchi prelevano i file e li criptano, richiedendo poi il pagamento di un riscatto per riconsegnarli decriptati. Il motivo per cui questo tipo di ransomware è così pericoloso è che, una volta che i criminali informatici si sono impossessati dei file, non esiste alcun software o sistema di sicurezza che possa restituirli al legittimo proprietario. L'unica soluzione per sperare di recuperare i dati è pagare il riscatto. E anche se si accetta di pagare, non vi è alcuna garanzia che i file sottratti vengano restituiti.

Recenti attacchi ransomware

-

Europol: secondo il report IOCTA i ransomware sono ancora la principale minaccia

-

Trojan e ransomware dominano il panorama delle minacce 2018–2019 nel settore dell'istruzione

Storia dei ransomware

Il primo ransomware, noto come PC Cyborg o AIDS, fu creato alla fine degli anni '80. PC Cyborg criptava tutti i file che si trovavano nella directory C: dopo 90 riavvii del sistema; a quel punto chiedeva all'utente di rinnovare la sua licenza inviando la somma di 189 dollari in una busta indirizzata alla PC Cyborg Corp. La crittografia utilizzata non era particolarmente difficile da risolvere, perciò l'attacco non costituiva un pericolo serio per chi avesse una certa dimestichezza con i computer.

Nei dieci anni successivi emersero alcune varianti simili, ma fu solo nel 2004 che i ransomware iniziarono a diventare realmente pericolosi con GpCode, un worm che, sfruttando una crittografia RSA debole, riusciva a impossessarsi dei file personali degli utenti e chiedeva poi un riscatto per restituirli.

Nel 2007, WinLock diede il via a un nuovo tipo di ransomware che, anziché crittografare i file, impediva alle persone di accedere ai propri desktop. WinLock assumeva il controllo dello schermo infettato visualizzando immagini pornografiche. Per ottenere la loro rimozione era richiesto un pagamento tramite SMS.

Con lo sviluppo di Reveton, nel 2012, nacque la nuova famiglia dei \"ransomware della polizia\". I desktop delle vittime venivano bloccati e sullo schermo compariva una pagina dall'aspetto ufficiale, completa di credenziali riferite all'FBI, all'Interpol o ad altre forze di polizia. Il ransomware dichiarava che l'utente aveva commesso un reato, ad esempio un attacco informatico, un trasferimento illegale di file o perfino reati di pedopornografia. La maggior parte dei ransomware di questo tipo chiedeva il pagamento di una sanzione da 100 a 3.000 dollari da versare con una carta prepagata (tipo UKash o PaySafeCard).

In genere, gli utenti venivano colti di sorpresa e credevano di essere realmente sotto indagine. Questa tattica di ingegneria sociale è tuttora in uso e sfrutta il concetto di presunzione di colpa, spingendo l'utente a dubitare della propria innocenza e a preferire il pagamento del riscatto al rischio di essere chiamato a rispondere di un'attività di cui si vergogna.

Nel 2013, CryptoLocker ha reintrodotto i ransomware con crittografia dei file — ma questa volta in una forma molto più pericolosa. CryptoLocker usava una crittografia di tipo militare e memorizzava la chiave richiesta per sbloccare i file su un server remoto. In questo modo era pressoché impossibile per gli utenti rientrare in possesso dei propri dati senza pagare il riscatto. Questo tipo di ransomware è in uso tuttora, essendosi dimostrato uno strumento incredibilmente efficace per arricchire i criminali informatici. Alcuni attacchi ransomware su larga scala, come quelli di WannaCry nel maggio 2017 e di Petya nel giugno 2017, hanno usato queste tecniche di crittografia dei file a danno di utenti e aziende di tutto il mondo.

Alla fine del 2018, Ryuk ha conquistato la scena dei ransomware con moltissimi attacchi alla stampa americana e alla Onslow Water and Sewer Authority della Carolina del Nord. Con una particolare strategia, i sistemi sotto attacco sono stati prima infettati con Emotet o TrickBot, due trojan in grado di rubare informazioni in uso per trasmettere altre forme di malware come ad esempio Ryuk. Il direttore di Malwarebytes Labs, Adam Kujawa, ipotizza che Emotet e TrickBot vengano utilizzati per identificare target ad alto valore. Quando il sistema viene infettato e contrassegnato come un buon obiettivo per i ransomware, Emotet/TrickBot infettano nuovamente il sistema con Ryuk.

Ransomware su Mac

KeRanger, il primo vero ransomware per Mac.

Per non escludere i Mac dal gioco, nel 2016 si è registrato il primo attacco ransomware a danno dei sistemi operativi Mac. Il ransomware era denominato KeRanger e infettava l'app Transmission; all'avvio, l'app copiava file dannosi che per tre giorni venivano eseguiti in background senza effetti, per poi esplodere e crittografare i file. Fortunatamente XProtect, il programma anti-malware integrato di Apple, è stato aggiornato tempestivamente poco dopo la scoperta del ransomware, impedendo l'infezione di altri sistemi. Ciò nonostante, i ransomware per Mac non sono più un'ipotesi solo teorica.

Ransomware su dispositivi mobili

Nel 2014, in concomitanza con la fase più virulenta degli attacchi di CryptoLocker e di altre famiglie simili, i ransomware hanno fatto il loro ingresso su larga scala anche nel mondo dei dispositivi mobili. In genere, i ransomware mobili mostrano un avviso di blocco del dispositivo dovuto a qualche tipo di attività illegale. Nel messaggio viene chiesto il pagamento di una sanzione per ottenere lo sblocco del telefono. Questi ransomware vengono spesso diffusi attraverso app dannose, e per tornare ad accedere al dispositivo è in genere necessario riavviare il telefono in modalità provvisoria e cancellare l'app infetta.

Chi sono le vittime più colpite dai ransomware?

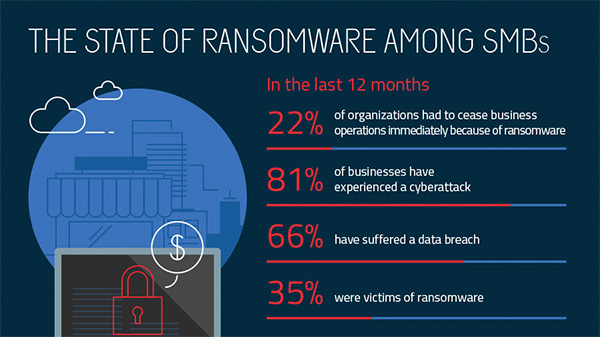

Inizialmente, i ransomware attaccavano singoli sistemi (persone qualsiasi). Con il tempo, i criminali informatici hanno capito che il potenziale dei ransomware poteva essere sfruttato al meglio attaccando le aziende. Gli attacchi alle imprese si sono dimostrati talmente fruttuosi, con la minaccia di bloccare la produttività e di causare perdite di dati e di introiti, che gli autori di ransomware hanno concentrato gran parte della loro attività su questo settore. Alla fine del 2016, i ransomware erano responsabili del 12,3% degli attacchi alle aziende a livello mondiale, ma solo dell'1,8% degli attacchi ai privati. Secondo i dati aggiornati al 2017, il 35% delle piccole e medie imprese è stata vittima di un attacco ransomware.

Report sugli attacchi ransomware alle piccole e medie imprese.

A livello geografico, gli attacchi ransomware sono ancora concentrati sui mercati occidentali, con il Regno Unito, gli Stati Uniti e il Canada ai primi tre posti nella classifica dei paesi sotto attacco. Come per altre tipologie di reato, gli autori dei ransomware tendono a colpire nelle regioni più ricche e, in particolare, nei paesi in cui vi è un'ampia diffusione dei PC accompagnata da un tenore di vita relativamente alto. Con la progressiva crescita economica di altri mercati in Asia e Sud America, assisteremo probabilmente a un incremento dei ransomware (e di altre forme di malware) anche in queste regioni.

Cosa fare in caso di infezione

La regola numero uno, in caso di infezione da ransomware, è quella di non pagare il riscatto. (Questa è anche la raccomandazione dell'FBI.) L'unico risultato che si ottiene con il pagamento, infatti, è quello di incoraggiare i criminali informatici a sferrare ulteriori attacchi contro la stessa vittima o altri soggetti. In ogni caso, esiste la possibilità di recuperare almeno una parte dei file criptati con l'uso di decriptatori gratuiti.

Va però precisato che non sono stati creati decriptatori per tutte le famiglie di ransomware, perché molte di queste utilizzano algoritmi di crittografia molto avanzati e sofisticati. E anche quando esiste un decriptatore, non è detto che funzioni per la versione corretta del malware. Questo aspetto va verificato, perché l'uso di uno script di decodifica sbagliato avrebbe l'unico effetto di criptare ulteriormente i file. È importante perciò esaminare con molta attenzione il messaggio con la richiesta di riscatto, possibilmente chiedendo assistenza a un esperto di sicurezza o a uno specialista informatico prima di tentare qualunque rimedio.

In alternativa, in caso di infezione da ransomware è possibile scaricare un prodotto di sicurezza che abbia dimostrato di risolvere il problema ed eseguire una scansione del sistema per eliminare la minaccia. Non si avrà la certezza di riottenere tutti i file, ma sicuramente l'infezione sarà debellata. Nel caso dei ransomware con bloccaschermo, si può provare con un ripristino dell'intero sistema. Se questa tecnica non dovesse funzionare, si può provare a eseguire una scansione da un'unità CD o USB avviabile.

Se si vuole provare a bloccare un'infezione da ransomware mentre è ancora in corso la crittografia dei dati, è importante riuscire a identificarla tempestivamente. Se ad esempio si nota un rallentamento anomalo del sistema senza motivi apparenti, è consigliabile spegnerlo e staccarlo da Internet. Se al riavvio del sistema il malware sarà ancora attivo, non sarà comunque in grado di inviare o ricevere istruzioni dal server di comando e controllo. Ciò significa che, in mancanza di una chiave o di altri metodi per riscuotere il pagamento, il malware potrebbe restare latente. A quel punto, si potrà scaricare e installare un prodotto di sicurezza ed eseguire una scansione completa.

Come proteggersi dai ransomware

Gli esperti di sicurezza sono concordi sul fatto che il metodo di protezione più efficace contro i ransomware sia la prevenzione.

Scoprite i metodi più efficaci per evitare le infezioni da ransomware.

Esistono vari metodi per gestire le infezioni da ransomware; in genere, però, si tratta di soluzioni imperfette, che spesso richiedono una competenza tecnica molto superiore a quella dell'utente medio. Vediamo perciò alcuni suggerimenti generali che è opportuno seguire per mettersi al sicuro dagli attacchi ransomware.

Il primo consiglio è quello di investire in un ottimo sistema di sicurezza informatica — un programma che offra una protezione in tempo reale e sia in grado di sventare gli attacchi di malware avanzati come i ransomware. Alcune funzionalità particolarmente importanti sono quelle che proteggono i programmi vulnerabili dalle possibili minacce (le tecnologie anti-exploit) e quelle che impediscono ai ransomware di tenere in ostaggio i file del sistema sotto attacco (i componenti anti-ransomware). Gli utenti della versione premium di Malwarebytes for Windows, ad esempio, sono stati protetti da tutti i principali attacchi rilevati nel 2017.

In secondo luogo, per quanto possa essere impegnativo, è essenziale creare regolarmente una copia di backup dei dati importanti. Il nostro consiglio è di usare una soluzione di storage basata sul cloud che includa una crittografia ad alto livello e un'autenticazione a più fattori. Oppure, è possibile acquistare unità USB o dischi rigidi esterni in cui salvare i file nuovi e quelli aggiornati — l'importante è che i dispositivi possano essere staccati fisicamente dal computer dopo il backup per evitare che vengano anch'essi infettati in caso di attacco.

Un'altra precauzione importante consiste nell'aggiornare regolarmente i sistemi e il software. Il ransomware WannaCry ha potuto diffondersi sfruttando una vulnerabilità nel software Microsoft. Benché l'azienda avesse rilasciato una patch per risolvere quel problema di sicurezza già a marzo del 2017, molti utenti non l'avevano installata — ed erano perciò privi di una difesa adeguata. Naturalmente è difficile stare al passo con tutti gli aggiornamenti che vengono rilasciati, anche considerando il numero sempre più ampio di software e applicazioni che ognuno di noi utilizza abitualmente. Il nostro consiglio, perciò, è di cambiare le impostazioni in modo da abilitare l'aggiornamento automatico.

L'ultima raccomandazione è quella di tenersi informati. Una delle tecniche più usate per infettare i computer con i ransomware è l'ingegneria sociale. È importante perciò informarsi (e, nel caso delle aziende, informare tutti i dipendenti) su come si possano rilevare i malspam, i siti web sospetti e gli altri potenziali tranelli. E soprattutto, occorre usare il buon senso. Se qualcosa appare sospetto, è probabile che lo sia.

Le notizie sui ransomware pubblicate nei laboratori di Malwarebytes rappresentano uno strumento utile per tenersi informati.