Tutto ciò che occorre sapere sul phishing

Cos'è il phishing?

Il phishing è un crimine che inganna le vittime inducendole a condividere informazioni sensibili quali password e numeri di carte di credito. Come nello sport della pesca ("fishing" in inglese), vi sono modi diversi di indurre la vittima ad abboccare all'amo, ma esiste una tattica di phishing più diffusa: La vittima riceve un'e-mail o un messaggio di testo che imita (o "falsifica") una persona o organizzazione di cui si fida, ad esempio un collega, un istituto bancario o un ufficio governativo. L'e-mail o il messaggio contiene informazioni volte a spaventare la vittima, con la richiesta di visitare un sito web e intraprendere azioni immediate per evitare conseguenze negative.

Se l'utente "abbocca all'amo" e fa clic sul link riportato nel messaggio, viene indirizzato sull'imitazione di un sito web legittimo. A questo punto, all'utente viene richiesto di accedere inserendo le proprie credenziali: nome utente e password. Se l'utente è abbastanza ingenuo da eseguire la richiesta, le informazioni inserite saranno trasmesse al criminale che potrà utilizzarle per rubare identità, intercettare accessi a conti bancari e vendere informazioni personali sul mercato nero.

"Il phishing è il tipo di attacco informatico più semplice, eppure è anche il più pericoloso ed efficace".

A differenza di altri tipi di minacce online, il phishing non richiede competenze tecniche particolarmente sofisticate. Infatti, secondo Adam Kujawa, Direttore di Malwarebytes Labs, "Il phishing è il tipo di attacco informatico più semplice, eppure è anche il più pericoloso ed efficace, poiché colpisce il computer più potente e vulnerabile del mondo: la mente umana". I phisher non provano a sfruttare le vulnerabilità tecniche presenti nel sistema operativo dei dispositivi, ma fanno ricorso all'ingegneria sociale. Dai dispositivi Windows agli iPhone, dai Mac agli Android, tutti i sistemi operativi possono essere soggetti agli attacchi di phishing, a prescindere dalla solidità del sistema di sicurezza. I criminali, infatti, spesso ricorrono al phishing proprio perché non riescono a rilevare nessuna vulnerabilità tecnica. Perché perdere tempo a cercare di penetrare un sistema dotato di diversi livelli di sicurezza quando è possibile ingannare le vittime facendosi consegnare direttamente la chiave di ingresso? Spesso, il punto più debole di un sistema di sicurezza non è una falla nel codice informatico, bensì un utente che non verifica la provenienza di un'e-mail.

Le ultime notizie sul phishing

Una storia d'amore senza lieto fine: il catphishing

Un nuovo tipo di tentativo di phishing su Apple

Account LinkedIn compromessi e impiegati per inviare link di phishing attraverso messaggi privati e InMail

Storia del phishing

Il termine "phishing", (dall'inglese "fishing", pescare) ha origini piuttosto semplici da rintracciare. Il tentativo di phishing richiama alla mente l'attività della pesca. È come se si gettasse in acqua un amo per ingannare la vittima e lo si tirasse fuori sperando che qualche pesce abbia abboccato. Il digramma "ph" al posto della "f" di "fish" potrebbe derivare dalla parola composta da "fishing" (pesca) e "phony" (falso, finto), ma alcune fonti sostengono un'altra possibile origine.

Negli anni '70 nasce una sottocultura legata alla pratica di utilizzare trucchi "low-tech" per sfruttare il sistema telefonico. Questi precursori degli hacker vengono chiamati "phreak", dall'unione di "phone" (telefono) e "freak" (persona stravagante, eccentrica). In un'epoca in cui non sono molti i computer in rete da "hackerare", il phreaking diventa una tattica diffusa per fare telefonate a lunga distanza senza pagare o per identificare numeri non registrati.

"Il phishing è il tipo di attacco informatico più semplice, eppure è anche il più pericoloso ed efficace".

Prima ancora della diffusione del termine "phishing", già nel 1987, in un documento presentato all'Interex, gruppo internazionale di utenti HP, viene descritta nel dettaglio una tecnica di phishing.

L'uso del termine viene in principio attribuito a un noto spammer e hacker della metà degli anni '90, Khan C Smith. Inoltre, secondo i registri Internet, il primo phishing utilizzato e registrato pubblicamente risale al 2 gennaio 1996, in un newsgroup Usenet chiamato AOHell. In quest'epoca, America Online (AOL) è il primo fornitore al mondo di accessi a internet, con milioni di login al giorno

e questo primato mette il portale al centro del mirino dei malintenzionati. Gli hacker e i pirati di software lo utilizzano per comunicare tra di loro e sferrare attacchi di phishing agli utenti del portale. Quando AOL corre ai ripari chiudendo AOHell, i criminali escogitano un'altra tecnica: inviano messaggi agli utenti AOL dichiarandosi dipendenti AOL e chiedendo loro di verificare gli account e trasmettere le informazioni di pagamento. La gravità del problema spinge AOL a inserire in tutte le e-mail e client di messaggistica istantanea un avviso in cui si informa che nessun dipendente AOL chiede agli utenti la trasmissione di password o informazioni di pagamento.

"I siti di social networking diventano obiettivo primario degli attacchi di phishing".

Negli anni 2000, il phishing sposta l'attenzione verso i sistemi di pagamento online. Diventa pratica comune tra i phisher l'attacco a clienti di istituti bancari e servizi di pagamento online; in alcuni casi, stando a successive ricerche, l'identità di alcuni utenti potrebbe persino essere stata individuata con precisione e abbinata all'ente bancario di riferimento. Anche i siti di social network diventano obiettivo primario del phishing, grazie alla presenza di informazioni personali utili per compiere furti di identità.

I criminali registrano decine di domini che falsificano in modo talmente credibile eBay e PayPal da poter indurre gli utenti meno attenti a scambiarli per i siti ufficiali. I clienti PayPal ricevono e-mail di phishing (contenenti link a siti web fasulli) con la richiesta di aggiornare il numero della carta di credito e altre informazioni di identificazione personale. Il primo attacco di phishing noto contro un istituto bancario viene riportato da The Banker (pubblicazione di proprietà di The Financial Times Ltd.) nel settembre 2003.

Entro la metà degli anni 2000, sul mercato nero è disponibile un software di phishing pronto all'uso. Al tempo stesso, gruppi di hacker cominciano a organizzare sofisticate campagne di phishing. Le perdite causate dagli attacchi di phishing messi in atto in questo periodo ammontano, secondo la stima di un report Gartner compilato del 2007, a 3,2 miliardi di dollari ai danni di 3,6 milioni di adulti tra l'agosto del 2006 e l'agosto del 2007.

"Nel 2013, si assiste al furto di 110 milioni di record di clienti e carte di credito ai danni di clienti Target".

Nel 2011, il phishing trova patrocini di stato: una sospetta campagna di phishing cinese prende di mira gli account Gmail di ufficiali di altro grado del Governo e delle forze armate di Stati Uniti e Corea del Sud e di attivisti politici cinesi.

Nel celebre evento del 2013, si assiste al furto di 110 milioni di record di clienti e carte di credito ai danni di clienti Target attraverso l'account di un subappaltatore caduto nella rete del phishing.

Evento persino più grave è la campagna di phishing lanciata da Fancy Bear (gruppo di spionaggio informatico associato all'agenzia dell'intelligence militare russa, GRU) ai danni degli indirizzi e-mail collegati al Comitato nazionale democratico statunitense nel primo trimestre del 2016. In particolare, il responsabile della campagna per le presidenziali del 2016 di Hillary Clinton, John Podesta, subisce un attacco su Gmail, ingannato dal trucco più vecchio del mondo: un attacco di phishing in cui si sostiene che la sua password di posta elettronica è stata compromessa (ed è pertanto necessario cambiarla facendo clic su un link).

Nel 2017, un tentativo di phishing di enorme portata trae in inganno i reparti contabilità di Google e Facebook inducendoli a trasferire oltre 100 milioni di dollari su conti bancari oltremare sotto il controllo di un hacker.

Tipi di attacchi di phishing

Sebbene vi siano molte tipologie di phishing, il comune denominatore di tutti gli attacchi è l'uso di un pretesto ingannevole per ottenere informazioni importanti. Le principali categorie di phishing comprendono:

Spear phishing

Al contrario della maggior parte delle campagne di phishing, che si basa sull'invio di e-mail a quante più persone possibili, lo spear phishing è mirato. Lo spear phishing attacca un individuo o un'organizzazione specifica, spesso con contenuti personalizzati in base alla vittima o alle vittime. Questa tipologia di phishing richiede un'analisi preliminare delle vittime volta a scoprire nomi, titoli lavorativi, indirizzi e-mail e altre informazioni simili. Gli hacker fanno ricerche approfondite in Internet per abbinare tali informazioni sulle vittime ad altri dati che riguardano i colleghi, i nomi e i rapporti professionali di dipendenti chiave delle loro organizzazioni. Grazie a questa procedura, il phisher è in grado di redigere un'e-mail credibile.

Ad esempio, un obiettivo dello spear phishing potrebbe essere un dipendente il cui ruolo comprende il compito di autorizzare i pagamenti. L'e-mail sembra provenire da un dirigente dell'organizzazione che chiede al dipendente di trasmettere il pagamento di una grossa cifra al dirigente o a un fornitore dell'azienda (il link per il pagamento invia invece la cifra al criminale).

Lo Spear phishing rappresenta una grave minaccia per le imprese (e per i governi), con conseguenti costi molto elevati. Stando al rapporto del 2016 di un'indagine condotta su questo argomento, nel 2015 lo spear phishing è stato responsabile del 38% degli attacchi informatici alle imprese che hanno partecipato all'indagine. Il costo medio degli attacchi di spear phishing ai danni delle imprese statunitensi coinvolte è stato di 1,8 milioni di dollari a incidente.

"Uno degli scam più antichi e di lunga durata in Internet è una prolissa e-mail di phishing proveniente da un sedicente principe nigeriano".

Clone phishing

In questo tipo di attacco, i criminali fanno una copia, o clone, di e-mail legittime inviate in passato che contengono un link o un allegato. Quindi, il phisher sostituisce i link o i file allegati con corrispondenti dannosi simili a quelli reali. Facendo clic sul link o aprendo l'allegato, gli utenti autorizzano inconsapevolmente la penetrazione dei loro sistemi. A questo punto, il phisher è in grado di falsificare l'identità della vittima e di spacciarsi per un mittente affidabile prendendo di mira altre vittime all'interno della stessa organizzazione.

419/Truffa alla nigeriana

Uno dei tentativi più antichi e di lunga durata in Internet è una prolissa e-mail di phishing proveniente da un sedicente principe nigeriano. Secondo Wendy Zamora, Head of Content di Malwarebytes Labs, "Il protagonista della truffa alla nigeriana è un sedicente ufficiale di governo o membro di una famiglia reale che ha bisogno di aiuto per trasferire milioni di dollari all'esterno della Nigeria. L'e-mail è contrassegnata come "urgente" o "privata" e il mittente chiede al destinatario di fornire il numero di un conto bancario per mettere i fondi al sicuro".

Un'esilarante versione aggiornata del classico modello di truffa alla nigeriana viene riportata nel 2016 dal sito di news britannico Anorak, destinatario di un'e-mail da parte di un tal Dr. Bakare Tunde, che sostiene di essere il project manager del settore astronautico dell'agenzia di sviluppo e ricerca spaziale nazionale della Nigeria. Il Dr. Tunde afferma che suo cugino Abacha Tunde, maggiore dell'aeronautica militare, è disperso in una vecchia stazione spaziale sovietica da oltre 25 anni. Le autorità spaziali russe potrebbero organizzare una spedizione per riportarlo a casa in cambio di soli 3 milioni di dollari. I destinatari dell'e-mail devono solo trasmettere i dati del loro conto bancario per effettuare il trasferimento della cifra necessaria, ottenendo dal Dr. Tunde un compenso di 600.000 dollari.

Il numero "419" associato a questa truffa fa riferimento alla sezione del codice penale nigeriano che interviene sulle frodi e stabilisce accuse e pene per i responsabili.

Phone phishing

I tentativi di phishing telefonico, noti anche come voice phishing o "vishing", sono telefonate da parte del phisher che dice di essere un rappresentante dell'istituto bancario locale, delle forze dell'ordine o dell'IRS (agenzia esattoriale statunitense). Il phisher comunica alla vittima informazioni allarmanti e insiste affinché il problema sia risolto immediatamente mediante la condivisione dei dati del conto bancario o il pagamento di una multa. Il pagamento richiesto deve avvenire in genere tramite bonifico o carta prepagata, in modo che il phisher risulti poi irrintracciabile.

L'SMS phishing o "smishing" è il gemello cattivo del vishing, agisce allo stesso modo ma tramite un SMS (che può contenere un link dannoso).

"L'e-mail propone un'offerta troppo vantaggiosa per essere vera".

Come identificare un attacco di phishing

Riconoscere un tentativo di phishing non è sempre semplice, ma alcuni consigli, un po' di disciplina e una certa dose di buon senso possono essere di grande aiuto. Presta attenzione a elementi ambigui o inconsueti. Sottoponi il messaggio al "test del fiuto". Fidati dell'intuito, ma non farti cogliere dal panico. Gli attacchi di phishing fanno spesso leva sulla paura per offuscare la lucidità dell'utente.

Ecco alcuni altri segnali che aiutano a riconoscere un tentativo di phishing:

L'e-mail propone un'offerta troppo vantaggiosa per essere vera. Potrebbe, ad esempio, comunicare una vincita alla lotteria, un premio di valore o altre ottime notizie (poco credibili).

- Riconosci il mittente, ma non è una persona con cui hai contatti. Il nome di un mittente conosciuto con cui però in genere non comunichi è sospetto, soprattutto se il contenuto dell'e-mail non riguarda in alcun modo le tue normali responsabilità lavorative. Lo stesso vale nel caso in cui ti trovi in "cc" in un'e-mail inviata a persone che non conosci o un gruppo di colleghi di business unit diverse.

- Il tono del messaggio è allarmante. Presta attenzione quando l'e-mail è caratterizzata da un linguaggio forte o allarmistico che crea un senso d'urgenza, ad esempio, se ti esorta a fare clic e intervenire subito per evitare che il tuo account sia chiuso. Ricorda, le organizzazioni affidabili non chiedono informazioni personali su Internet.

- Il messaggio contiene allegati inattesi o inconsueti. Tali allegati possono contenere malware, ransomware, o altri tipi di minacce online.

- Il messaggio contiene link sospetti. Anche quando non noti nulla di quanto indicato sopra, non fidarti di hyperlink contenuti in e-mail. Puoi piuttosto passare il cursore sopra il link per leggere l'URL reale. Tieni gli occhi aperti alla ricerca di minimi errori ortografici in siti altrimenti familiari, perché sono indicatori di truffa. È sempre consigliabile digitare personalmente l'URL piuttosto che fare click sul link riportato nell'e-mail.

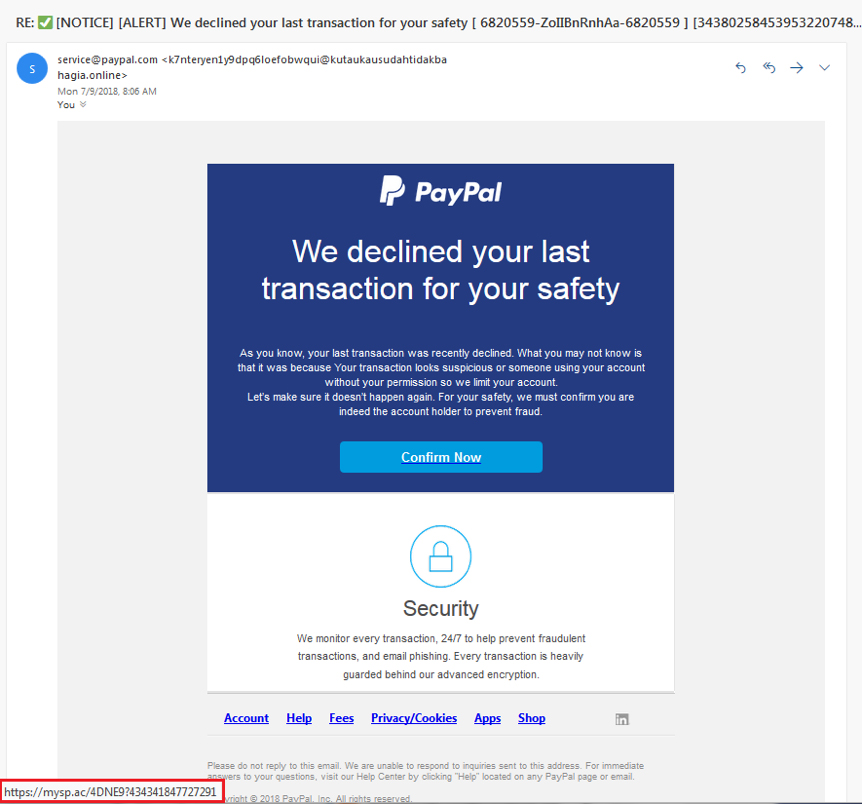

Ecco un esempio di tentativo di phishing che falsifica un avviso da parte di PayPal, in cui si chiede al destinatario di fare clic sul tasto "Conferma adesso". Se si scorre con il mouse sopra il tasto si scopre la reale destinazione dell'URL nel rettangolo rosso.

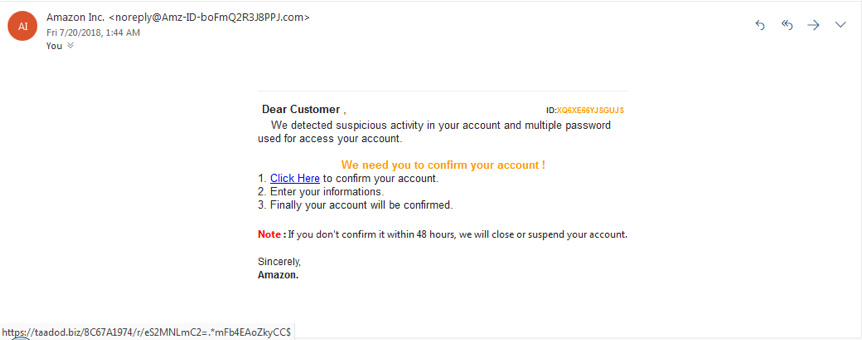

Ecco un'altra immagine relativa a un attacco di phishing che in questo caso falsifica Amazon. Un chiaro campanello d'allarme è la minaccia di chiudere l'account in caso di mancata risposta entro 48 ore.

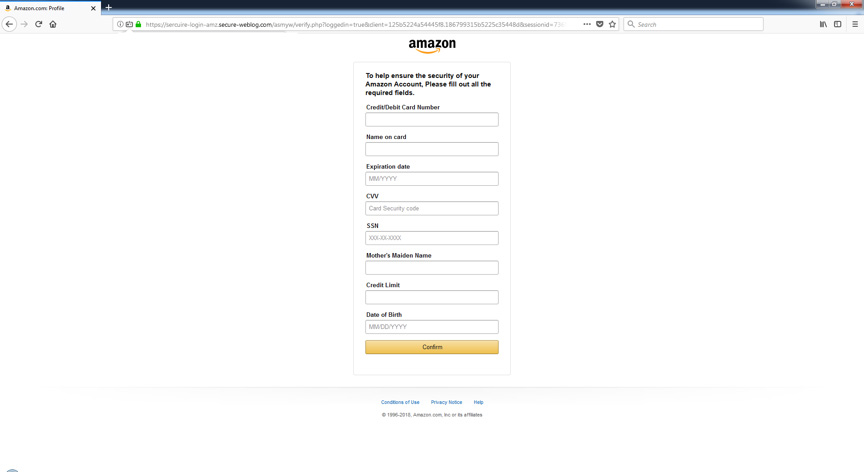

Facendo clic sul link si viene indirizzati a questo modulo che invita a condividere informazioni importanti che verranno utilizzate dal phisher per commettere il furto:

Come proteggersi dal phishing?

Come detto in precedenza, il phishing può interessare computer fissi, portatili, tablet e smartphone. La maggior parte dei browser Internet è dotata di metodi per verificare la sicurezza dei link, ma la prima linea di difesa contro il phishing è il giudizio degli utenti. Allenati a riconoscere i segnali di phishing e cerca di agire responsabilmente quando controlli le e-mail, leggi i post su Facebook o giochi online.

Ecco alcuni importanti consigli di Adam Kujawa per salvaguardarsi dal phishing:

- Non aprire e-mail provenienti da mittenti sconosciuti.

- Non fare mai clic su un link contenuto in un'e-mail a meno che la destinazione non sia nota.

- Per una maggiore protezione, quando ricevi un'e-mail da una fonte che ritieni non sicura, naviga manualmente al link fornito digitando nel tuo browser l'indirizzo del sito web legittimo.

- Presta attenzione al certificato digitale del sito web.

- Se ti si chiede di fornire dati sensibili, verifica che l'URL della pagina inizi con "HTTPS" piuttosto che "HTTP". La "S" indica infatti il termine "sicuro", non è una garanzia di legittimità, ma la maggior parte dei siti legittimi utilizza HTTPS proprio per una maggiore sicurezza. I siti HTTP, anche quelli legittimi, sono vulnerabili agli attacchi hacker.

- Se nutri dei sospetti sulla legittimità di un'e-mail, estrapola un nome o parte del testo del messaggio e inseriscilo in un motore di ricerca per vedere se esistono attacchi di phishing noti che si avvalgono degli stessi metodi.

- Scorri il cursore sopra il link per vedere se è legittimo.

Consigliamo sempre di utilizzare dei software di sicurezza anti-malware. La maggior parte degli strumenti di sicurezza informatica è in grado di rilevare allegati o link ingannevoli, quindi anche se ti fai ingannare da un tentativo di phishing ben formulato, lo strumento di sicurezza ti impedirà di condividere le tue informazioni con le persone sbagliate.

Tutti i prodotti di sicurezza Malwarebytes Premium offrono una solida protezione contro il phishing. Sono in grado di rilevare siti truffa e ti impediscono di accedervi, anche nei casi in cui credi che siano legittimi.

Quindi, occhi aperti, giuste precauzioni e sempre in guardia contro il phishing.

Scopri tutto il nostro materiale sul phishing su Malwarebytes Labs.